Su Guía para

Cumplir con el DOD

NIST 800-171 y CMMC

¿Qué es NIST 800-171?

Una publicación especial del Instituto Nacional de Estándares y Tecnología (NIST) que esboza "requisitos de seguridad recomendados para proteger la confidencialidad de la CUI (Información Controlada no Clasificada, por sus siglas en inglés)."

Consiste en 14 diferentes "familias" de requisitos de seguridad que se dividen en niveles de control "básicos" y "derivados". El objetivo general de NIST 800-171 es asegurar la confidencialidad de la información más que la integridad y disponibilidad de los datos.

Las 14 familias de NIST 800-171 son:

- Control de Acceso. Medidas de seguridad para controlar qué personas, procesos y dispositivos pueden acceder a la información o sistemas.

- Conciencia y Capacitación. Formación de los usuarios en la organización para reconocer amenazas y seguir los planes de respuesta a incidentes (IRP).

- Auditoría y Responsabilidad. Sistemas y procesos para monitorear eventos de acceso a datos y rastrear la actividad hasta usuarios específicos.

- Gestión de Configuración. Procesos para documentar y gestionar cómo se configuran los activos de hardware y software.

- Identificación y Autenticación. Procesos y herramientas para identificar de manera fiable a usuarios, procesos y dispositivos para habilitar el control de acceso y la auditoría/responsabilidad.

- Respuesta a Incidentes. Las herramientas y sistemas de la organización para detectar, analizar, contener, eliminar y recuperarse de incidentes de seguridad.

- Mantenimiento. Procesos para mantener los sistemas para promover la seguridad de la información sensible.

- Protección de Medios. Las herramientas y procesos utilizados para asegurar los medios de almacenamiento físico que contienen CUI contra el acceso ilícito.

- Seguridad del Personal. Procesos como verificaciones de antecedentes y revocación de acceso a sistemas post-terminación se utilizan para mantener la CUI a salvo de personas que la usarían indebidamente.

- Protección Física. Reglas y sistemas de seguridad que limitan la capacidad de personas no autorizadas para acceder a los sistemas y equipos físicos de la organización.

- Evaluación de Riesgos. Procesos para evaluar los riesgos y vulnerabilidades que puedan afectar la confidencialidad de la CUI.

- Evaluación de Seguridad. Análisis de los controles de seguridad existentes para evaluar si abordan adecuadamente las necesidades de la organización.

- Protección de Sistemas y Comunicaciones. Normas para proteger los "datos en vuelo" y para emplear "defensa en profundidad" que dificultan que los atacantes salten de sistema a sistema en la red.

- Integridad del Sistema y la Información. Requisitos para identificar, informar y corregir fallos del sistema que puedan impactar en la integridad del sistema frente a amenazas cibernéticas. También cubre la necesidad de monitorear alertas de seguridad del sistema para identificar amenazas emergentes.

¿Qué es CMMC?

Es un acrónimo para la Certificación de Modelo de Madurez en Ciberseguridad (CMMC, por sus siglas en inglés). Esta certificación fue creada por el Departamento de Defensa de los Estados Unidos (DoD) en respuesta a las amenazas de ciberseguridad dirigidas a la Base Industrial de Defensa Americana (DIB). La certificación tiene como objetivo proteger la Información de Contrato Federal (FCI) y la Información No Clasificada Controlada (CUI) de ser robada o accedida por personas no autorizadas.

¿Es una gran cantidad de acrónimos para un primer párrafo, verdad?

Básicamente, es un nuevo estándar de certificación que las empresas necesitan cumplir si desean poder realizar trabajos contractuales para una entidad gubernamental (o trabajar con otras empresas que actúan como contratistas gubernamentales).

¿Por Qué es Necesario Cumplir con los Estándares NIST 800-171 y CMMC?

Podrías estar preguntándote: "¿Por qué el CMMC es crucial para mi negocio? ¿Cómo ayuda ser conforme con NIST?" Hay varias razones por las que una empresa podría intentar obtener una certificación CMMC o cumplir con los estándares NIST:

- Para Intentar Ganar Contratos Gubernamentales. Ser conforme con CMMC va a ser un requisito básico para licitar contratos gubernamentales donde se involucre CUI (Información No Clasificada Controlada). Si una empresa no está certificada, es probable que no pueda obtener contratos en el futuro. Las empresas que busquen asegurar contratos del DoD (Departamento de Defensa), en particular, necesitarán cumplir con los requisitos del CMMC o arriesgarse a perder contratos potencialmente lucrativos.

- Para Mejorar la Ciberseguridad Interna. Muchos de los requisitos del CMMC pueden ayudar a organizaciones de todos los tamaños e industrias a mejorar su ciberseguridad. Esto puede ser útil para protegerse contra las innumerables amenazas que las empresas enfrentan por parte de malware, ataques DDoS, espionaje corporativo, y más.

- Para Continuar Sirviendo a Otras Empresas. Incluso si tu empresa no hace negocios directamente con el gobierno de Estados Unidos, podría seguir haciéndolo con otras organizaciones que sí lo hacen. En este caso, tus clientes empresariales pueden insistir en que cumplas con los estándares CMMC del DoD. Para permanecer como proveedor para estos clientes, alcanzar la certificación es imprescindible.

¿QUÉ TIPO DE AMENAZAS ENFRENTA MI EMPRESA COMO CONTRATISTA DEL DOD?

Si tu empresa trabaja con el DoD (Departamento de Defensa), contratistas del DoD, o cualquier otra agencia gubernamental o contratista, es probable que sea un objetivo para actores malintencionados que buscan robar información sensible o interrumpir tus operaciones. Algunos de los diferentes tipos de actores de amenazas con los que puedes encontrarte incluyen:

- Agentes de Espionaje Corporativo. Aunque es ilegal, existen algunas empresas que podrían intentar robar los datos críticos de tu organización, especialmente los datos de tu propiedad intelectual (PI), para poder recrear tus servicios de manera más económica o ganar otras ventajas competitivas.

- Activistas Políticos (Hacktivistas). Algunos grupos políticos y comunidades de hackers pueden dirigirse a empresas que trabajan con agencias gubernamentales. Pueden hacerlo porque se oponen a alguna política política o porque atacar a dichas organizaciones les ayuda a promover su propia agenda política. De cualquier manera, los grupos de hacktivismo pueden ser muy disruptivos para las agencias gubernamentales, los contratistas y sus proveedores.

- Espionaje Extranjero. Los gobiernos extranjeros tienen más probabilidades de dirigirse a empresas que manejan información relacionada con organizaciones gubernamentales de EE. UU. o individuos elegidos, independientemente de su industria. Por ejemplo, Marriott/Starwood, una cadena hotelera, fue una vez objetivo de "un esfuerzo de recolección de inteligencia chino que también hackeó a aseguradoras de salud y los archivos de autorización de seguridad de millones de estadounidenses más" (Fuente: The New York Times).

Cumplir con estándares de cumplimiento de seguridad como NIST 800-171 y CMMC puede ayudar a las empresas a defenderse contra estos actores maliciosos.

¿Cuáles son los Beneficios de Cumplir con Estándares de Seguridad del DoD como NIST 800-171 y CMMC?

Implementar nuevas medidas de ciberseguridad siempre tiene algún costo asociado. Incluso las herramientas de seguridad y los recursos de capacitación “gratuitos” te cuestan tiempo y esfuerzo para implementarlos. Las soluciones de seguridad efectivas pueden tener un precio elevado en cuanto a licencias, instalación, mantenimiento, etc.

Con esto en mente, ¿cuáles son los beneficios de cumplir con estándares de seguridad como NIST 800-171 y CMMC? Algunos beneficios básicos para los negocios incluyen:

PREVENIR POSIBLES BRECHAS DE DATOS

Una brecha de datos es un evento en el que una persona no autorizada obtiene acceso a datos sensibles en los sistemas o redes de una empresa. Cuando estas brechas son lo suficientemente grandes, pueden convertirse en titulares de la industria que exponen a la empresa violada a un extenso ridículo público y posibles sanciones por parte de agencias gubernamentales.

Según datos de un estudio de IBM y el Instituto Ponemon, el costo promedio de una brecha de datos es de alrededor de $3.86 millones a nivel mundial. En los EE.UU., ese promedio asciende a aproximadamente $8.64 millones por incidente. Entonces, si una empresa gasta $1 millón en ciberseguridad y detiene solo una brecha de datos, ya están adelante por $2.86 a $7.64 millones.

Por supuesto, esto es solo teniendo en cuenta los costos directos de remediar una brecha de datos. Los costos indirectos de una violación de seguridad, como la pérdida de participación de mercado ya que los clientes buscan servicios alternativos que no han sido violados por hackers, pueden inflar masivamente el impacto de una brecha.

Ser capaz de prevenir brechas de seguridad de datos es un beneficio importante de seguir las directrices de ciberseguridad. Sin embargo, la seguridad de TI puede requerir más que solo el cumplimiento básico de TI.

OBTENER OPORTUNIDADES PARA TRABAJAR CON CONTRATISTAS GUBERNAMENTALES

No todas las empresas que trabajan con el gobierno pueden hacer todo lo que necesitan internamente. Algunos contratistas pueden necesitar trabajar con otros proveedores para asegurar suministros cruciales o para proporcionar servicios adicionales fuera de su experiencia normal.

Esto crea oportunidades para que las empresas se conviertan en subcontratistas, creando valiosas fuentes de ingresos y ayudando a construir conexiones con nuevos clientes. Por lo tanto, cumplir con los requisitos de NIST 800-171 o CMMC puede ser útil.

Las empresas que trabajan con agencias gubernamentales y necesitan subcontratar trabajos o buscar proveedores para suministros y servicios críticos a menudo prefieren trabajar con empresas que ya cumplen con los estándares de cumplimiento. Esto hace que cumplir con los estándares de cumplimiento sea una ventaja competitiva clave para ganar negocios de contratistas y proveedores gubernamentales.

CONSTRUIR UNA REPUTACIÓN POR PRÁCTICAS COMERCIALES SEGURAS

Incluso cuando no se trabaja para agencias gubernamentales, algunas empresas simplemente prefieren asociarse con proveedores que tienen altos estándares de seguridad.

Los proveedores terceros pueden ser una brecha de seguridad crucial. Los "ataques a la cadena de suministro" que apuntan a los proveedores para llegar a las empresas a las que sirven son un hecho bien conocido entre las organizaciones conocedoras de la ciberseguridad. Por lo tanto, pueden tener requisitos de seguridad bastante estrictos para sus proveedores para evitar tales vulnerabilidades.

Poder demostrar el cumplimiento de los requisitos de seguridad de nivel gubernamental puede ser un diferenciador clave al tratar con empresas conscientes de la seguridad.

Sin embargo, este beneficio también puede extenderse a empresas B2C así como a empresas B2B. A medida que la información sobre brechas de ciberseguridad y amenazas cibernéticas se vuelve más común, los consumidores pueden volverse más preocupados por la seguridad. Dichos consumidores pueden investigar las prácticas de ciberseguridad de una empresa y verificar los registros de brechas pasadas antes de tomar decisiones de compra.

En este caso, tener un largo historial de seguridad cibernética podría ayudar a ganar el negocio de consumidores preocupados.

Por ejemplo, unestudio de Berkeley de consumidores antes y después de ser informados sobre fallas de seguridad en productos y aplicaciones populares mostró que los “consumidores conscientes de los defectos de privacidad confían menos en una empresa”. En el estudio, los consumidores que se enteraron de los problemas de privacidad de datos en Apple percibieron a la empresa como “significativamente menos confiable” inmediatamente después de la brecha, aunque esta percepción se desvaneció un poco cuando las personas fueron encuestadas un año después.

La confianza es uno de los recursos más difíciles de adquirir, lleva un largo período de tiempo construirse a través de acciones y éxitos consistentes. Sin embargo, es uno de los más fáciles de perder con un solo error.

El Glosario de Términos de NIST 800-171 y CMMC

Hay muchos términos relacionados con NIST 800-171 y CMMC que es importante conocer. Aquí hay algunos de los términos más importantes y breves descripciones para cada uno:

INFORMACIÓN CONTROLADA NO CLASIFICADA (CUI)

CUI está definido por la Oficina del Subsecretario de Defensa para Adquisición y Sostenimiento como:

"Información que requiere salvaguardas o controles de difusión de acuerdo con y coherente con las leyes, regulaciones y políticas en todo el gobierno, excluyendo información que está clasificada bajo la Orden Ejecutiva 13526, Información de Seguridad Nacional Clasificada, 29 de diciembre de 2009, o cualquier orden precedente o sucesora."

En otras palabras, es información que no se considera clasificada bajo ningún mandato gubernamental específico pero que aún necesita ser protegida contra el acceso ilícito. Esto es a menudo porque el CUI incluye información sensible que puede ser útil para agencias de inteligencia extranjeras.

INFORMACIÓN DE CONTRATO FEDERAL (FCI)

FCI es un término general para cualquier información que el gobierno de los EE. UU. proporciona o genera bajo un contrato que no está destinada a ser liberada al público.

INFORMACIÓN DE IDENTIFICACIÓN PERSONAL (PII)

Un término general para cualquier información que una organización almacena o procesa que puede ser utilizada para identificar a un individuo. Muchos estándares de privacidad de datos hacen referencia a PII y la necesidad de protegerla contra el acceso ilícito.

Si es robada, la PII puede ser utilizada para cometer fraudes que pueden ser financieramente devastadores, tanto para la organización cuyos datos son robados como para las personas identificadas a través de su PII.

MediO

En los círculos de ciberseguridad y cumplimiento, la palabra "medio" tiene un significado diferente al usual. Cuando se menciona en la documentación de CMMC y NIST, "medio" típicamente es una referencia a medios de almacenamiento, lo que significa activos como unidades USB, discos duros (HDD), unidades de estado sólido (SSD), CDs, DVDs, discos flexibles, básicamente cualquier cosa que pueda contener datos para su recuperación futura.

SUPLEMENTO DE REGULACIÓN DE ADQUISICIONES FEDERALES DE DEFENSA (DFARS)

AUn suplemento a la Regulación Federal de Adquisiciones (FAR) que es administrado por el Departamento de Defensa. Según el Registro Federal, DFARS "contiene requisitos de ley, políticas en todo el DoD, delegaciones de autoridades FAR, desviaciones de los requisitos FAR, y políticas/procedimientos que tienen un efecto significativo sobre el público".

Como uno de los estándares de seguridad que administra el DoD, es importante que las empresas que trabajan con el DoD cumplan con los requisitos de DFARS.

BASE INDUSTRIAL DE DEFENSA (DIB)

La base industrial de defensa es la colección de todos los negocios que participan en la industria de defensa nacional (o global). Conformada por cientos de miles de empresas, la DIB permite la investigación y desarrollo para armas militares y sistemas de TI, componentes y partes, así como la gestión de la cadena de suministro para diversas aplicaciones relacionadas con el ámbito militar.

A veces esto se refiere como la base tecnológica y industrial nacional (NTIB) cuando se habla tanto de las porciones nacionales como globales de la DIB.

Las empresas dentro de la DIB son a menudo un objetivo para el espionaje por agencias extranjeras que buscan aprender más sobre la industria y capacidades de defensa de América.

AMENAZA PERSISTENTE AVANZADA (APT)

Una categoría específica de amenaza de ciberseguridad que intenta ocultar su presencia en sistemas infectados mientras recopila datos sensibles para enviar a un atacante. Las APT se definen a menudo por su dificultad para detectar y su capacidad para robar mucha información durante un largo período de tiempo.

En algunos casos, las APT pueden pasar desapercibidas durante semanas o incluso meses mientras infiltran sistemas. Esto las hace herramientas extremadamente peligrosas.

SOLICITUD DE PROPUESTA (RFP)

Un documento emitido por agencias gubernamentales para intentar que los posibles proveedores emitan ofertas. Este documento generalmente incluye varios criterios para el proyecto a completar o trabajo a realizar para que las empresas puedan generar una oferta realista.

SOLICITUD DE INFORMACIÓN (RFI)

Un documento que solicita información sobre una industria dada que el gobierno utiliza para informar sus decisiones de compra. Este documento se utiliza a menudo para recopilar información que luego se utiliza para generar un documento de "solicitud de propuesta".

CIBERSEGURIDAD

Un término general para las políticas, procedimientos y herramientas que una organización utiliza para proteger sus datos contra ser robados o perdidos. Una ciberseguridad sólida ayuda a proteger a las empresas contra amenazas cibernéticas modernas como ataques de phishing, malware, APT, ransomware, ataques DDoS, y similares.

Algunas herramientas de ciberseguridad, como soluciones de recuperación de desastres, también pueden ayudar a prevenir la pérdida de datos por eliminaciones accidentales o daños a la infraestructura crítica.

CONTROL DE SEGURIDAD

El control de seguridad es una herramienta, procedimiento o otra salvaguardia que ayuda a una organización a detectar, evitar, contrarrestar o minimizar el impacto de un riesgo o amenaza de seguridad.

El DoD y otras agencias gubernamentales pueden requerir que las empresas utilicen controles de seguridad específicos para contrarrestar o protegerse contra ciertas amenazas cibernéticas. Por ejemplo, NIST 800-171 especifica el uso de controles de acceso para limitar los tipos de transacciones que los usuarios, procesos y dispositivos pueden realizar, y para verificar identidades antes de permitir que las transacciones se lleven a cabo.

Los ejemplos de controles de seguridad pueden variar desde firewalls hasta herramientas antimalware, software de gestión de incidentes y eventos de seguridad (SIEM), capacitación en conciencia de seguridad para empleados, autenticación multifactorial (MFA), y más.

PLAN DE SEGURIDAD DEL SISTEMA (SSP)

Un plan de seguridad del sistema es, según lo señalado por SANS, utilizado para "proporcionar una visión general de los requisitos de seguridad del sistema y describir los controles existentes o planificados, responsabilidades y el comportamiento esperado de todas las personas que acceden al sistema".

En otras palabras, es un documento que las organizaciones utilizan para describir sus herramientas, procedimientos y responsabilidades de seguridad actuales y planificados, basados en roles, para los usuarios del sistema. Un SSP puede ser una parte integral de los esfuerzos para cumplir con la normativa de seguridad.

PLAN DE ACCIÓN Y HITOS (POA&M)

Un documento que detalla tareas específicas que deben realizarse. Incluye los recursos necesarios para llevar a cabo el plan, hitos específicos para diferentes tareas y fechas de finalización programadas.

Como se nota en la Guía de Cumplimiento de la Plantilla de Plan de Acciones y Hitos (POA&M) de FedRAMP, "El propósito del POA&M es facilitar un enfoque disciplinado y estructurado para el seguimiento de las actividades de mitigación de riesgos de acuerdo con las prioridades del [proveedor de servicios en la nube]".

SISTEMA DE RIESGO DE DESEMPEÑO DE PROVEEDORES (SPRS)

Una base de datos destinada a los agentes de adquisición del DoD que sirve como "la fuente autorizada para recuperar las evaluaciones de PI [información de rendimiento] de proveedores y productos para que la comunidad de adquisición del DoD [Departamento de Defensa] las utilice en la identificación, evaluación y monitoreo del rendimiento no clasificado".

El SPRS apoya a los profesionales de adquisición del DoD proporcionando numerosa información, incluyendo puntuaciones de entrega y clasificaciones de calidad, datos y evaluaciones de riesgo de adquisición, estatus de exclusión de compañías, y la Lista Restringida del Sistema de Seguridad Nacional, entre otros datos.

ENTORNO INTEGRADO DE EMPRESA DE ADQUISICIÓN (PIEE)

Una aplicación de procure-to-pay (P2P) empresarial para el DoD y las agencias de apoyo. PIEE proporciona una variedad de características que ayudan a automatizar el proceso de adquisición, reducir el riesgo y promover la colaboración. Algunas de estas características incluyen:

- Herramientas conformes al Estándar de Datos de Solicitud de Compra (PRDS) para escribir requisitos de adquisición.

- Herramientas para asistir con el proceso de adjudicación de contratos.

- Funciones de administración post-adjudicación.

- Herramientas de gestión de pagos.

- Soluciones de gestión de propiedades.

- El Sistema de Clasificación de Contratos del Programa Nacional de Seguridad Industrial (NISP) (NCCS).

- Herramientas de informes y recuperación de documentos.

NUBE GUBERNAMENTAL DE Microsoft (Government Community Cloud)

Un servicio en la nube gubernamental de Microsoft diseñado para "cumplir con los requisitos únicos y en evolución de los gobiernos Federal, Estatal, Local y Tribal de Estados Unidos, así como de los contratistas que manejan o procesan datos en nombre del Gobierno de EE.UU."

También conocido como Office 365 Government, esta herramienta es una superposición para el servicio regular de Office 365 que "soporta la acreditación del Programa Federal de Gestión de Riesgos y Autorizaciones (FedRAMP) en un nivel de Impacto Alto." Los usuarios son examinados a través de controles de antecedentes para ayudar a mantener los estándares de cumplimiento de seguridad.

PROVEEDOR DE SERVICIOS GESTIONADOS (MSP)

Una organización que proporciona servicios de TI gestionados en nombre de otras personas o empresas. Los MSP pueden asumir la responsabilidad de una variedad de funciones de TI para una organización, a menudo por una fracción del costo de tener que contratar a un equipo de TI para hacer las mismas cosas internamente.

Los servicios específicos proporcionados pueden variar de un MSP a otro, por lo que es importante preguntar a los MSP qué servicios ofrecen antes de entrar en un acuerdo. Cuando los contratistas del gobierno trabajan con MSP, el MSP necesitará cumplir con las directrices CMMC y NIST 800-171.

PROVEEDOR DE SERVICIOS DE SEGURIDAD GESTIONADOS (MSSP)

Similar a un MSP, un proveedor de servicios de seguridad gestionados ofrece servicios externalizados. Sin embargo, su enfoque específico suele estar en la monitorización, mantenimiento y gestión de herramientas, procedimientos y sistemas de seguridad.

Los MSSP ayudan a las organizaciones a identificar y cerrar brechas en su arquitectura de seguridad para minimizar los riesgos de pérdida/violación de datos, cumplir con los estándares de cumplimiento normativo y mantener las herramientas de seguridad optimizadas para reducir la inflación que podría interferir con las operaciones empresariales.

DEPARTAMENTO DE DEFENSA (DoD)

AUn departamento de la rama ejecutiva de los Estados Unidos (y la agencia gubernamental más grande de EE. UU.). El mandato del DoD es "proporcionar las fuerzas militares necesarias para disuadir la guerra y asegurar la seguridad de nuestra nación."

Para este fin, el Departamento de Defensa trabaja con numerosas organizaciones para asegurar tecnologías, herramientas y sistemas que potencien la efectividad de las fuerzas armadas de Estados Unidos y puedan ayudar a prevenir ataques contra los intereses americanos.

Debido a la naturaleza sensible del trabajo del DoD, el departamento ha promulgado varias normas de seguridad de datos, directrices y certificaciones con las que sus contratistas deben cumplir.

OFICINA DEL SUBSECRETARIO DE DEFENSA PARA ADQUISICIONES Y SOSTENIMIENTO (OUSD(A&S))

La Oficina del Secretario de Defensa (OSD) es parte del DoD y "es responsable del desarrollo de políticas, planificación, gestión de recursos y evaluación de programas" para el DoD. La Oficina del Subsecretario de Defensa para Adquisiciones y Sostenimiento es un subdepartamento de esta oficina, responsable específicamente de habilitar la "Entrega y Sostenimiento de Capacidades Seguras y Resilientes al Combatiente y Socios Internacionales de Manera Rápida y Rentable."

La OUSD(A&S) trabajó junto a partes interesadas clave en el DoD y la industria de defensa para desarrollar el marco CMMC. CMMC ayuda específicamente a abordar objetivos clave de resistencia y seguridad mantenidos por la OUSD(A&S).

CUERPO DE ACREDITACIÓN CMMC (CMMC-AB)

La organización autorizada por el DoD para "ser la única fuente autoritaria para la operacionalización de Evaluaciones y Formación CMMC con la comunidad de contratistas del DOD". Si desea lograr la acreditación bajo CMMC, el CMMC-AB es la única entidad aprobada y respaldada por el DoD.

ORGANIZACIÓN ASSESSORA DE TERCEROS DE CMMC (C3PAO)

Una C3PAO es una organización o individuo que está autorizado por el CMMC-AB para realizar evaluaciones CMMC. Las C3PAOs necesitan solicitar la certificación, un proceso que incluye firmar un acuerdo de licencia, pasar una verificación de antecedentes y pasar al menos una certificación de nivel 3 bajo los estándares CMMC.

INSTITUTO NACIONAL DE ESTÁNDARES Y TECNOLOGÍA (NIST)

Una agencia dentro del Departamento de Comercio de EE. UU. que promueve la tecnología y la innovación que ayuda a mantener a las empresas estadounidenses competitivas. También es uno de los "laboratorios de ciencias físicas más antiguos" de los EE. UU.,fundado en 1901.

El NIST a menudo publica publicaciones especiales que proporcionan directrices para asegurar protecciones básicas de ciberseguridad en un entorno de amenazas en constante evolución. Ejemplos incluyen NIST 800-171 y NIST 800-53.

48 CFR 52.204-21

Una norma dentro del Código de Regulaciones Federales (CFR) que se ocupa de la “salvaguarda básica de los sistemas de información del contratista cubiertos.” 48 CFR 52.204-21 insta a los contratistas del gobierno a cumplir con 15 requisitos y controles de seguridad distintos:

- Limitar el acceso al sistema de información a usuarios autorizados, procesos que actúan en nombre de los usuarios o dispositivos;

- Limitar el acceso al sistema de información a los tipos de transacciones y funciones que los usuarios autorizados tienen permitido ejecutar;

- Verificar y controlar/limitar las conexiones y el uso de sistemas de información externos;

- Controlar la información publicada o procesada en sistemas de información públicamente accesibles;

- Identificar a los usuarios del sistema de información, procesos que actúan en nombre de los usuarios o dispositivos;

- Autenticar (o verificar) las identidades de esos usuarios, procesos o dispositivos, como prerrequisito para permitir el acceso a los sistemas de información organizativos;

- Desinfectar o destruir los medios del sistema de información que contienen Información de Contratos Federales antes de su disposición o liberación para reutilización;

- Limitar el acceso físico a los sistemas de información organizativos, equipos y los respectivos entornos operativos a individuos autorizados;

- Acompañar a los visitantes y monitorear la actividad de los visitantes; mantener registros de auditoría de acceso físico; controlar y gestionar dispositivos de acceso físico;

- Monitorear, controlar y proteger las comunicaciones organizativas (es decir, información transmitida o recibida por sistemas de información organizativos) en los límites externos e internos clave de los sistemas de información;

- Implementar subredes para componentes del sistema accesibles públicamente que estén separados física o lógicamente de las redes internas;

- Identificar, informar y corregir fallos de información y del sistema de información de manera oportuna;

- Proporcionar protección contra código malicioso en ubicaciones apropiadas dentro de los sistemas de información organizativos;

- Actualizar los mecanismos de protección contra código malicioso cuando estén disponibles nuevas versiones; y

- Realizar escaneos periódicos del sistema de información y escaneos en tiempo real de archivos de fuentes externas a medida que los archivos se descargan, abren o ejecutan.

Estos requisitos de seguridad se añaden a cualquier otra norma de seguridad a la que el contratista pueda estar sujeto. En otras palabras, si su contrato requiere que cumpla con NIST 800-171 y CMMC, 48 CFR 52.204-21 no reemplaza esos requisitos: tiene que cumplirlos todos.

NIST 800-53

Un documento publicado por NIST que define una lista de controles de seguridad para proteger la información sensible. Como afirma la versión 5 de la revisión del documento, NIST 800-53 "representa un esfuerzo de varios años para desarrollar la próxima generación de controles de seguridad y privacidad que serán necesarios" para lograr objetivos como hacer que los sistemas de información sean más resistentes a las penetraciones y limitar los daños de los ciberataques.

NIST 800-53 define 20 familias diferentes para el control de seguridad y privacidad:

- Control de Acceso (CA)

- Concienciación y Formación (CF)

- Auditoría y Rendición de Cuentas (ARC)

- Evaluación, Autorización y Monitoreo (CA)

- Gestión de Configuración (CM)

- Planificación de Contingencias (CP)

- Identificación y Autenticación (IA)

- Respuesta a Incidentes (IR)

- Mantenimiento (MA)

- Protección de Medios (MP)

- Protección Física y Ambiental (PE)

- Planificación (PL)

- Gestión del Programa (PM)

- Seguridad del Personal (PS)

- Procesamiento y Transparencia de PII (PT)

- Evaluación de Riesgos (RA)

- Adquisición de Sistemas y Servicios (SA)

- Protección de Sistemas y Comunicaciones (SC)

- Integridad de Sistemas e Información (SI)

- Gestión del Riesgo de la Cadena de Suministro (SR)

Si compara esto con NIST 800-171 y CMMC, puede notar una superposición significativa ya que estas publicaciones utilizan muchas de las mismas familias de seguridad. Sin embargo, NIST 800-53 especifica algunas familias para temas no encontrados en 800-171 o CMMC.

ISO 27001

Una publicación de la Organización Internacional para la Normalización (ISO), una organización que a menudo se asocia con normas de gestión de calidad y de procesos como la serie de publicaciones ISO 9000. ISO/IEC 27001 proporciona requisitos para un sistema de gestión de seguridad de la información (SGSI) para ayudar a las organizaciones a proteger la información sensible.

Aunque no es específico para los requisitos de seguridad del gobierno, las normas ISO 27001 pueden ayudar a las empresas a cumplir con ciertos requisitos de NIST y CMMC.

ISO 27032

Un documento de orientación de seguridad de ISO que está más específicamente adaptado a la ciberseguridad. El documento ISO 27032 proporciona una visión general de la ciberseguridad, cómo se relaciona con otros tipos de seguridad y un marco para resolver problemas clave de ciberseguridad.

El Marco del CMMC

El marco del CMMC consta de 17 "dominios" (que son similares a las "familias" utilizadas por NIST 800-171) a través de cinco niveles separados de madurez.

LOS 17 DOMINIOS DE LA CERTIFICACIÓN DE MODELO DE MADUREZ EN CIBERSEGURIDAD

Cada uno de los 17 dominios del CMMC tiene un conjunto específico de "capacidades" que una organización necesita demostrar para satisfacerlos. Los 17 dominios y las capacidades requeridas para cada uno son:

Control de Acceso (AC)

⋅ Establecer requisitos de acceso al sistema

⋅ Controlar el acceso interno al sistema

⋅ Controlar el acceso remoto al sistema

⋅ Limitar el acceso a datos a usuarios/procesos/dispositivos autorizados

Gestión de Acceso (AM)

⋅ Identificar y documentar activos

Auditoría y Rendición de Cuentas (AU)

⋅ Definir requisitos de auditoría

⋅ Realizar auditorías

⋅ Identificar y proteger la información de auditoría

⋅ Revisar y gestionar los registros de auditoría

Concienciación y Formación (AT)

⋅ Llevar a cabo actividades de concienciación sobre seguridad

⋅ Realizar formaciones

Gestión de la Configuración (CM)

⋅ Establecer líneas de base de configuración

⋅ Realizar gestión de la configuración y cambios

Identificación y Autenticación (IA)

⋅ Conceder acceso a entidades autenticadas

⋅ Realizar gestión de la configuración y cambios

Respuesta a Incidentes (IR)

⋅ Planificar la respuesta a incidentes

⋅ Detectar e informar sobre eventos

⋅ Desarrollar e implementar una respuesta a un evento declarado

⋅ Realizar revisiones post-incidente

⋅ Probar la respuesta a incidentes

Mantenimiento (MA)

⋅ Gestionar y mantener los activos de TI y herramientas de seguridad

Protección de Medios (MP)

⋅ Identificar y marcar medios

⋅ Proteger y controlar medios

⋅ Saneamiento de medios

⋅ Proteger los medios durante el transporte

Seguridad del Personal (PS)

⋅ Realizar evaluaciones del personal para evaluar riesgos potenciales

⋅ Proteger la CUI durante "acciones de personal" como despidos

⋅ Empleados o traslados a nuevos departamentos

Protección Física (PE)

⋅ Limitar el acceso físico a los medios de almacenamiento

Recuperación (RE)

⋅ Gestionar copias de seguridad de datos importantes

Gestión de Riesgos (RM)

⋅ Realizar evaluaciones de riesgos y escaneos de vulnerabilidades

Evaluación de Seguridad (CA)

⋅ Desarrollar y gestionar un plan de seguridad del sistema

⋅ Definir y gestionar controles

⋅ Realizar revisiones de código

Conciencia Situacional (SA)

⋅ Implementar soluciones de monitoreo de amenazas (como SIEM)

Protección de Sistemas y Comunicaciones (SC)

⋅ Definir requisitos de seguridad para sistemas y comunicaciones

⋅ Controlar las comunicaciones en los límites del sistema

Integridad del Sistema y de la Información (SI)

⋅ Identificar y gestionar defectos del sistema de información

⋅ Identificar contenido malicioso

⋅ Realizar monitoreo de redes y sistemas

⋅ Implementar protecciones avanzadas para el correo electrónico

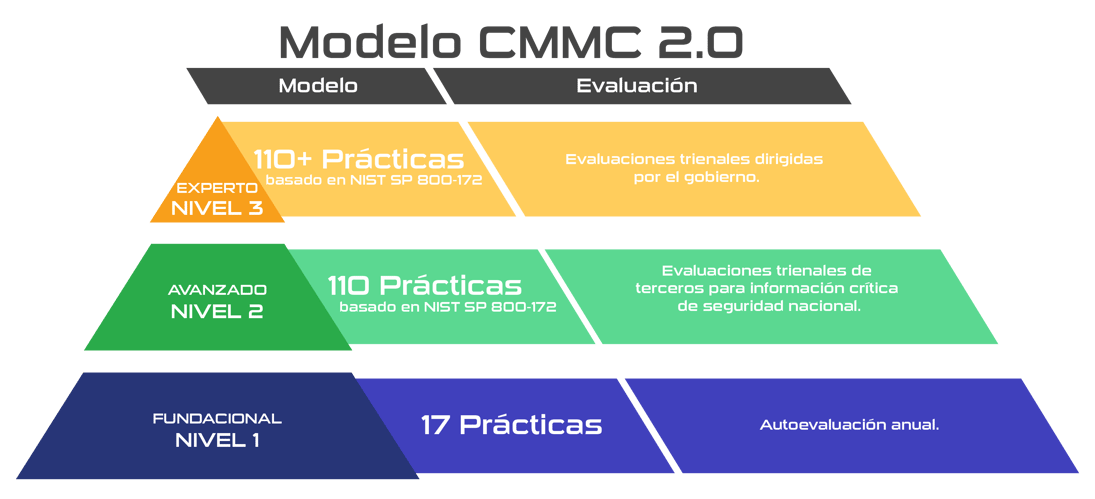

DE FUNDAMENTAL A EXPERTO: LOS TRES NIVELES DEL CMMC

En noviembre de 2021, el Departamento anunció "CMMC 2.0", una estructura y requisitos del programa actualizados diseñados para lograr los objetivos principales de la revisión interna:

- Proteger la información sensible para habilitar y proteger al guerrero

- Mejorar dinámicamente la ciberseguridad de DIB para enfrentar amenazas en evolución

- Asegurar la responsabilidad mientras se minimizan las barreras para cumplir con los requisitos del DoD

- Contribuir a instaurar una cultura colaborativa de ciberseguridad y ciberresiliencia

- Mantener la confianza pública mediante altos estándares profesionales y éticos

Con la implementación del CMMC 2.0, el Departamento está introduciendo varios cambios clave que se basan y refinan los requisitos del programa original. Estos son:

- Enfocados en los requisitos más críticos: Simplifica el modelo de 5 a 3 niveles de cumplimiento

- Alineados con estándares ampliamente aceptados: Utiliza estándares de ciberseguridad del Instituto Nacional de Estándares y Tecnología (NIST)

- Reducidos costos de evaluación: Permite que todas las empresas en el Nivel 1 (Fundacional), y un subconjunto de empresas en el Nivel 2 (Avanzado) demuestren cumplimiento a través de autoevaluaciones

- Hayor responsabilidad: Aumenta la supervisión de los estándares profesionales y éticos de los evaluadores de terceros

- Espíritu de colaboración: Permite a las empresas, en ciertas circunstancias limitadas, hacer Planes de Acción y Hitos (POA&M) para alcanzar la certificación

- Flexibilidad y rapidez añadidas: Permite exenciones a los requisitos del CMMC bajo ciertas circunstancias limitadas

El marco tiene tres características clave:

- Modelo Escalonado: CMMC requiere que las empresas confiadas con información de seguridad nacional implementen estándares de ciberseguridad en niveles progresivamente avanzados, dependiendo del tipo y sensibilidad de la información. El programa también establece el proceso para el flujo de información a los subcontratistas.

- Requisito de Evaluación: Las evaluaciones CMMC permiten al Departamento verificar la implementación de estándares de ciberseguridad claros.

- Implementación a través de Contratos: Una vez que CMMC esté completamente implementado, a ciertos contratistas del DoD que manejen información DoD no clasificada pero sensible se les requerirá alcanzar un nivel CMMC particular como condición para la adjudicación del contrato.

Pasos Simples para realizar Ahora

Si se está preguntando cómo convertirse en un contratista independiente de CMMC o una organización certificada por CMMC, el proceso es relativamente simple, aunque lleva tiempo.

Paso 1: Establezca su Objetivo de Nivel CMMC

Primero, determine para qué nivel de CMMC desea certificarse. Cuanto más alto sea el nivel de certificación que alcance, más sensible será el tipo de trabajo que el DoD y otras agencias gubernamentales pueden confiarle. Esto puede significar tener la capacidad de ofertar por trabajos con relativamente pocos competidores o licitar contratos de mayor valor debido a una selección limitada de competidores.

Sin embargo, aspirar a certificaciones de nivel superior también puede significar tener que hacer más trabajo para establecer sus medidas de ciberseguridad.

Paso 2: Evalúe sus Procesos Actuales de Ciberseguridad e Identifique Brechas

Después de establecer su objetivo de madurez CMMC, dedique un tiempo para realizar un análisis de brechas de sus procesos y herramientas de ciberseguridad actuales para compararlos con su objetivo. Este análisis de brechas puede ayudarlo a determinar qué mejoras específicas necesita realizar para alinearse con las prácticas de seguridad necesarias para la certificación de madurez en ciberseguridad y ayudarlo a identificar la manera más eficiente de cerrar cualquier brecha.

Paso 3: Realice Cambios y Documentelos

Después de registrar cualquier brecha entre sus procedimientos actuales de ciberseguridad y su nivel CMMC deseado, implemente cambios para abordar esas brechas. Si aún no está en su lugar, cree un proceso para documentar esos cambios, su implementación y los impactos proyectados/reales.

Esta documentación puede resultar increíblemente útil para demostrar el cumplimiento de los estándares CMMC (y otros estándares de seguridad de datos).

Consejos para Cumplir con las Normas de Conformidad NIST 800-171 y CMMC

Cumplir con los estándares CMMC para los niveles más altos de implementación puede ser un desafío, especialmente porque significa cumplir con los requisitos de cumplimiento para una variedad de normas de seguridad como NIST 800-171, 48 CFR 52.204-21, ISO 27001 y otras.

Algunos consejos básicos para cumplir con los requisitos de cumplimiento de CMMC y NIST incluyen:

VERIFICAR HERRAMIENTAS DE SEGURIDAD PARA CUMPLIR CON MÚLTIPLES NORMAS DE CUMPLIMIENTO

Hay mucha superposición entre las diferentes partes de NIST 800-171 y CMMC. Por ejemplo, el control de acceso (AC) y la identificación y autenticación (IA) requieren ambas que las organizaciones tengan herramientas de seguridad para identificar a los usuarios, para que el acceso pueda ser restringido al personal autorizado.

Encontrar herramientas que ayuden a verificar identidades, como herramientas de autenticación multifactor, puede ayudar a satisfacer ambos estándares.

Las herramientas de gestión de activos también pueden ser útiles para más que solo la sección AM de CMMC. Con una lista completa de activos, las organizaciones pueden identificar lagunas de seguridad y riesgos más fácilmente. También es necesario tener un inventario completo de los activos de TI para hacer que las soluciones de monitoreo sean más efectivas, ya que las lagunas en la lista de inventario pueden significar que algunos activos no estarán protegidos correctamente.

REALIZAR AUTOEVALUACIONES PERIÓDICAS (INCLUSO DESPUÉS DE OBTENER LA CERTIFICACIÓN)

Una certificación CMMC no es un evento de “una vez y se acabó”. Es un ciclo continuo de gestión de controles de ciberseguridad, identificación de lagunas, identificación de amenazas e implementación de soluciones que minimizan el riesgo.

Después de todo, las amenazas cibernéticas están en constante evolución. Ningún sistema de seguridad, por bueno que sea, será 100% a prueba de futuro. Siempre hay una nueva amenaza a la vuelta de la esquina para sorprender al desprevenido.

Por lo tanto, realizar autoevaluaciones periódicas es imprescindible para mantenerse en el nivel superior de madurez CMMC.

CONSIDERAR ASOCIARSE CON UN MSSP

Convertirse en cumplidor de CMMC puede ser un proceso complicado y difícil. Esto es especialmente cierto si estás intentando una certificación de nivel superior. Alcanzar el nivel 5 requiere seguir 171 prácticas diferentes. Si falta un solo elemento en tu estrategia de ciberseguridad, podrías perder el nivel de certificación al que aspiras.

Por lo tanto, trabajar con un proveedor de servicios de seguridad gestionada puede ser inmensamente útil. ¿Por qué? Porque los MSSP a menudo tienen una amplia experiencia en ciberseguridad disponible que puede ayudarte a identificar y cerrar brechas de seguridad críticas. Al cerrar estas brechas, puedes acercar tu organización un paso más a la certificación CMMC.

Además, los MSSP pueden recomendarte herramientas y soluciones que te permitan satisfacer varias pautas de CMMC y NIST a la vez, optimizando procesos y herramientas de seguridad para reducir la inflación mientras se mejora la seguridad y protección para la información sensible.

¡DOCUMENTA TODO PARA EL CUMPLIMIENTO DE CMMC!

Una de las cosas más importantes que hacer para cualquier proceso relacionado con el gobierno es documentar todo lo que puedas. Los C3PAO querrán revisar tus procesos escritos y registros como parte de su evaluación de madurez.

Documentar procesos también facilita la incorporación de nuevos empleados y asegura que estén al tanto de los requisitos de seguridad de tu empresa. Si tus procesos y procedimientos están documentados, entonces puedes introducir a los nuevos empleados en ellos y mantener a cada persona en un estándar consistente y justo.

Además, si usas un control de seguridad para una pauta particular de CMMC, pero no tienes documentación que lo demuestre, es probable que el DoD y otras agencias no lo tomen por fe. No sabrán cómo se está utilizando el control o si se está aplicando de manera consistente.

¿Necesitas ayuda con NIST 800-171 o CMMC?

¡Comunícate con el equipo de Systems X para comenzar!